Sicherheitsmodell

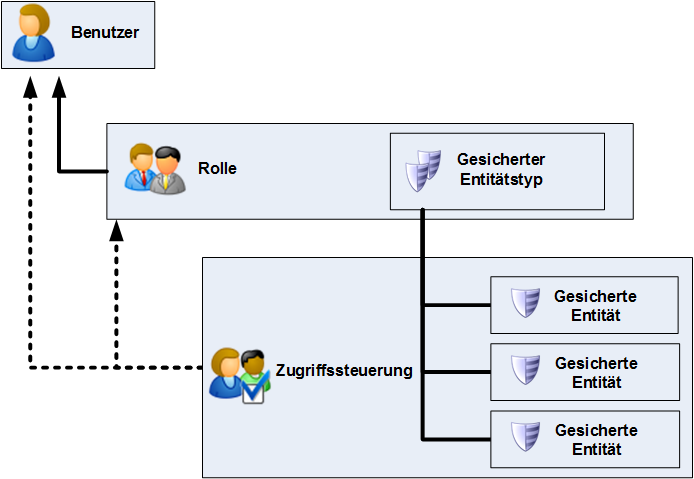

Spectrum™ Technology Platform Verwendet für die Steuerung des Zugriffs auf das System ein rollenbasiertes Sicherheitsmodell. Das folgende Diagramm veranschaulicht die wichtigsten Konzepte im Spectrum™ Technology Platform-Sicherheitsmodell:

Ein Benutzer ist ein einer Einzelperson zugewiesenes Konto, über das sich die Person bei Spectrum™ Technology Platform authentifiziert, und zwar entweder bei einem der Client-Tools, wie z. B. der Enterprise Designer oder die Management Console, oder beim Aufrufen eines Dienstes über Webdienste oder die API.

Einem Benutzer ist mindestens eine Rolle zugewiesen. Eine Rolle ist eine Sammlung von Berechtigungen, die den Zugriff auf verschiedene Teile des Systems gewähren oder verweigern. Rollen spiegeln in der Regel die Art der Interaktionen wider, die zwischen einem bestimmten Benutzertyp und dem System bestehen. Beispiel: Sie verfügen über eine Rolle für Datenfluss-Designer, die Zugriff zum Erstellen und Ändern von Datenflüssen gewährt, sowie über eine weitere Rolle für Personen, die lediglich Daten über vorhandene Datenflüsse verarbeiten müssen.

Eine Rolle gewährt Berechtigungen für gesicherte Entitätstypen. Ein gesicherter Entitätstyp stellt eine Kategorie von Elementen dar, für die der Zugriff gewährt oder verweigert werden soll. Es gibt beispielsweise den gesicherten Entitätstyp „Datenflüsse“, der die Standardberechtigungen für alle Datenflüsse auf dem System steuert.

Wenn Sie eine Feinabstimmung für den Zugriff vornehmen müssen, können Sie die Einstellungen in der Rolle oder dem Benutzer optional durch Konfigurieren der Zugriffssteuerung überschreiben. Die Berechtigungen für einen Benutzer werden über Zugriffssteuerungseinstellungen zusammen mit Rollen definiert. Durch Rollen werden die Berechtigungen für Entitätskategorien definiert, z. B. alle Datenflüsse oder alle Datenbankressourcen, und durch Zugriffssteuerungseinstellungen werden die Berechtigungen für bestimmte Entitäten definiert, so genannte gesicherte Entitäten. Zu Beispielen für gesicherte Entitäten zählen bestimmte Aufträge oder bestimmte Datenbankverbindungen. Das Definieren von Zugriffssteuerungseinstellungen ist optional. Wenn Sie keine Zugriffssteuerungseinstellungen definieren, werden die Berechtigungen des Benutzers durch die in der Rolle definierten Berechtigungen gesteuert.

Die Berechtigungen für einen Benutzer werden über Zugriffssteuerungseinstellungen zusammen mit Rollen definiert. Durch Rollen werden die Berechtigungen für Entitätskategorien definiert, z. B. alle Datenflüsse oder alle Datenbankressourcen, und durch Zugriffssteuerungseinstellungen werden die Berechtigungen für bestimmte Entitäten definiert, so genannte gesicherte Entitäten. Zu Beispielen für gesicherte Entitäten zählen bestimmte Aufträge oder bestimmte Datenbankverbindungen. Beispiel: Sie verfügen über eine Rolle, die für den gesicherten Entitätstyp „Datenflüsse“ die Berechtigung zum Ändern gewährt hat. Sie möchten jedoch verhindern, dass Benutzer einen bestimmten Datenfluss ändern. Dies ist möglich, indem Sie die Berechtigung zum Ändern für den bestimmten Datenfluss über die Zugriffssteuerung entfernen. Sie können Zugriffssteuerungseinstellungen für Benutzer und Rollen angeben. Durch die Zugriffssteuerungseinstellungen eines Benutzers werden die von den Benutzerrollen gewährten Berechtigungen dieses bestimmten Benutzers überschrieben. Zugriffssteuerungseinstellungen für Rollen gelten für alle Benutzer mit dieser Rolle.