Utilisation de LDAP ou Active Directory pour l'authentification

Spectrum™ Technology Platform peut être configuré pour utiliser un serveur LDAP ou Active Directory pour l'authentification. Lorsqu'un utilisateur se connecte à Spectrum™ Technology Platform, ses informations d'identification sont vérifiées à l'aide de LDAP ou d'AD. Le système vérifie alors s'il existe un utilisateur Spectrum™ Technology Platform portant le même nom. S'il existe, l'utilisateur est connecté. S'il n'existe pas, un compte d'utilisateur Spectrum™ Technology Platform est automatiquement créé pour l'utilisateur et il reçoit le rôle user.

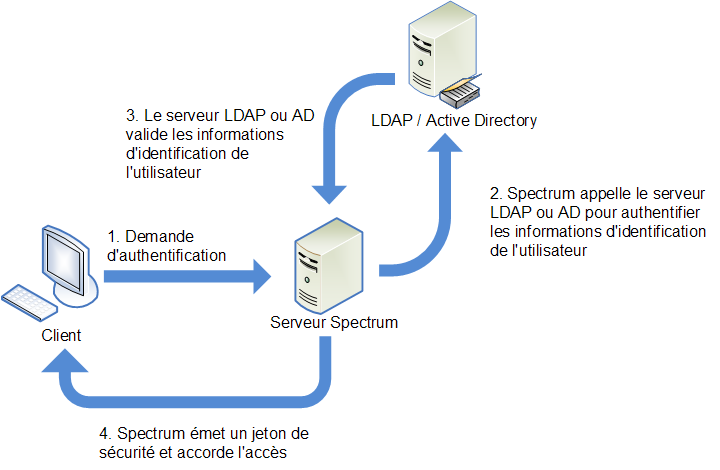

La figure suivante illustre cette architecture :

Avant de configurer Spectrum™ Technology Platform pour qu'il puisse utiliser un service de répertoires pour l'authentification, assurez-vous que votre service de répertoires répond aux exigences suivantes :

- Pour LDAP; le serveur de répertoires doit être conforme à LDAP Version 3.

- Il n'existe aucune exigence spécifique pour le serveur Active Directory.

Si vous exécutez Spectrum™ Technology Platform dans un cluster, vous devez modifier le fichier spectrum-container.properties et le fichier spectrum-config-ldap.properties sur chacun des serveurs du cluster. Arrêtez le serveur avant de modifier le fichier, puis démarrer le serveur une fois que vous avez terminé de modifier le fichier. Si vous avez mappé une valeur d’attribut LDAP à un rôle, ce mappage sera répliqué à tous les nœuds du cluster. Vous n'avez donc pas besoin de répéter la procédure de mappage dans la console JMX.