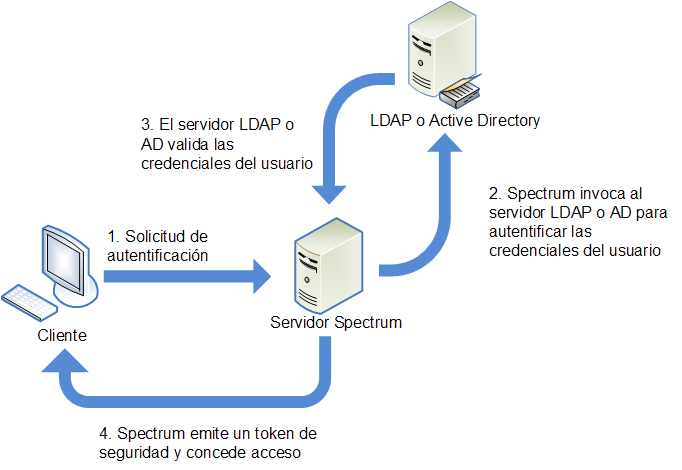

Uso de LDAP o Active Directory para autenticación

Spectrum Technology Platform se puede configurar para usar un servidor LDAP o Active Directory para la autenticación. Cuando un usuario inicia sesión en Spectrum Technology Platform, sus credenciales se verifican mediante LDAP o AD. Luego el sistema verifica si hay un usuario de Spectrum Technology Platform con el mismo nombre. Si lo hay, se inicia la sesión del usuario. De lo contrario, se crea una cuenta de usuario Spectrum Technology Platform automáticamente para el usuario y se le otorga la función de usuario.

El siguiente diagrama ilustra el proceso:

Antes de configurar Spectrum Technology Platform para usar un servicio de directorio para autenticación, confirme que su servicio de directorio cumpla con estos requisitos:

- Para LDAP, el servidor del directorio debe cumplir con LDAP Version 3.

- No hay requisitos específicos para el servidor Active Directory.

Si está ejecutando Spectrum Technology Platform en un clúster, debe modificar el archivo spectrum-container.properties y el archivo spectrum-config-ldap.properties en cada servidor del clúster. Detenga el servidor antes de modificar el archivo y luego inicie el servidor después de que haya terminado los cambios. Si asignó un valor de atributo LDAP a una función, esta asignación se replicará en todos los nodos del clúster, por lo que no necesita repetir el procedimiento de asignación en la consola JMX.