Verwenden von LDAP oder Active Directory zur Authentifizierung

Sie können Spectrum™ Technology Platform konfigurieren, einen LDAP- oder Active Directory-Server zur Authentifizierung zu verwenden. Wenn sich ein Benutzer bei Spectrum™ Technology Platform anmeldet, werden die Anmeldeinformationen des Benutzers unter Verwendung von LDAP oder AD verifiziert. Das System überprüft dann, ob ein Spectrum™ Technology Platform-Benutzer mit demselben Namen vorhanden ist. Wenn das der Fall ist, wird der Benutzer angemeldet. Andernfalls wird automatisch ein Spectrum™ Technology Platform-Benutzerkonto für den Benutzer erstellt, dem dann die Rolle Benutzer zugewiesen wird.

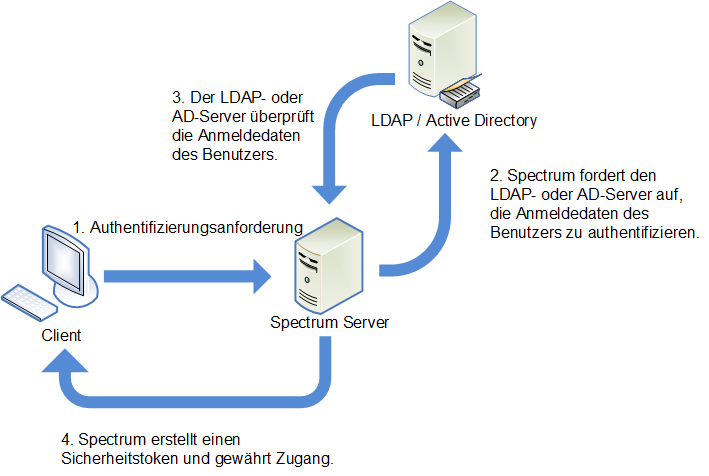

Im folgenden Diagramm wird dieser Prozess veranschaulicht:

Bevor Sie Spectrum™ Technology Platform konfigurieren, einen Verzeichnisdienst zur Authentifizierung zu verwenden, vergewissern Sie sich, dass Ihr Verzeichnisdienst die folgenden Voraussetzungen erfüllt:

- Für LDAP muss der Verzeichnisserver mit LDAP Version 3 kompatibel sein.

- Für Active Directory-Server gibt es keine speziellen Voraussetzungen.

Wenn Spectrum™ Technology Platform bei Ihnen in einem Cluster läuft, ändern Sie einfach die Dateien spectrum-container.properties und spectrum-config-ldap.properties auf jedem Server im Cluster. Beenden Sie den Server, bevor Sie die Dateien ändern, und starten Sie den Server anschließend wieder. Wenn Sie ein LDAP-Attribut einer Rolle zugeordnet haben, wird diese Zuordnung zu allen Knoten im Cluster repliziert. Sie müssen also die Zuordnungsprozedur in der JMX-Konsole nicht wiederholen.